AMD vyšetřuje únik dat

Společnost AMD zahájila vyšetřování poté, co útočník pod přezdívkou IntelBroker oznámil, že prodává citlivá data.

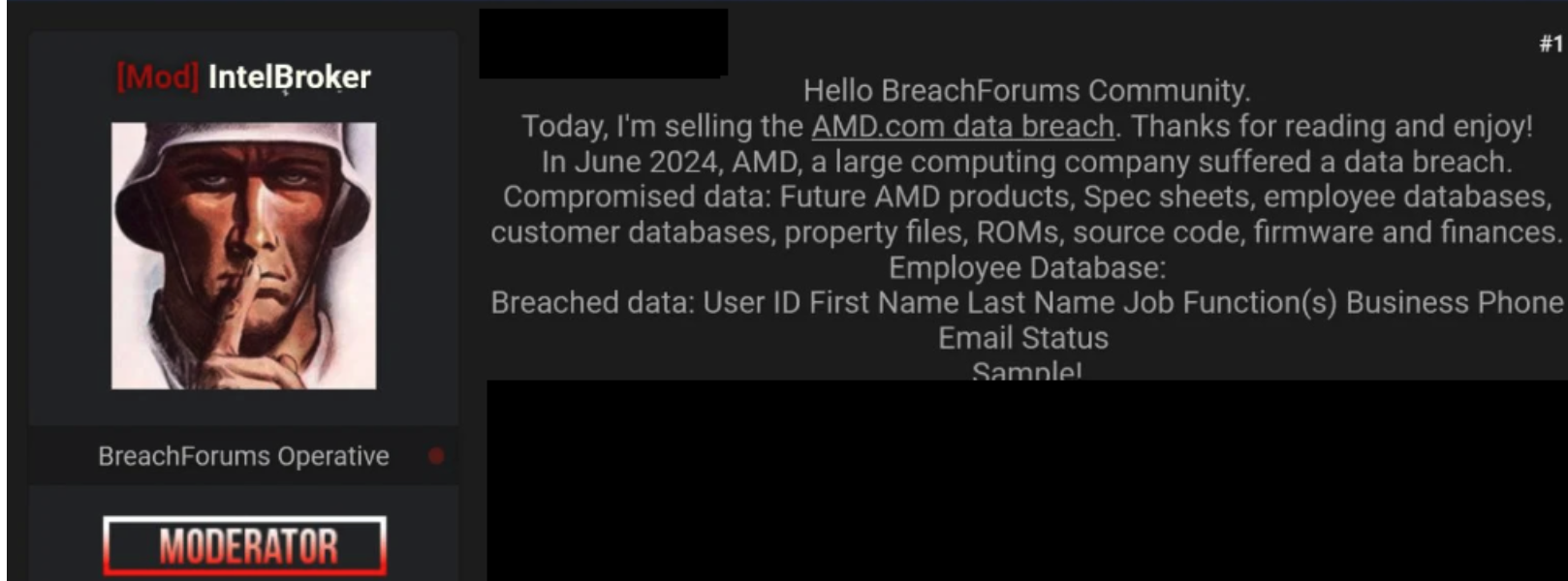

Začátkem týdne oznámil IntelBroker na BreachForums že „prodává data společnosti AMD.com“.

Prodávající uvádí, že soubory byly odcizeny v červnu 2024 a ukradená data zahrnují informace o budoucích produktech, datové listy, databáze zaměstnanců a zákazníků, soubory s majetkem, firmware, zdrojový kód a finanční dokumentaci.

Prodejce tvrdí, že kompromitované údaje o zaměstnancích zahrnují jména, příjmení, pracovní funkce, služební telefonní čísla a e-mailové adresy.

„Víme o organizaci, která tvrdí, že má k dispozici ukradená data společnosti AMD. Na prošetření tohoto tvrzení a významu dat úzce spolupracujeme s orgány činnými v trestním řízení a partnerem třetí strany, který je poskytovatelem hostingových služeb.“ sdělil výrobce čipů médiím.

Vašemu podniku dáváte vše.

Chráníte i jeho digitální život?

Zanechte nám svůj e-mail a my vám poradíme, jak zlepšit zabezpečení vaší společnosti.

Kritická chyba v routerech ASUS umožňuje obejít ověření

Společnost ASUS vydala novou aktualizaci firmwaru, která řeší zranitelnost ovlivňující sedm modelů routerů.

Chyba, označená jako CVE-2024-3080 (skóre CVSS v3.1: 9,8 „kritické“), představuje zranitelnost umožňující obejít ověřování a převzít kontrolu nad zařízením vzdáleným útočníkům bez ověření.

Podle společnosti ASUS se problém týká následujících modelů routerů:

Společnost ASUS doporučuje, aby uživatelé aktualizovali svá zařízení na nejnovější verze firmwaru. Pokyny k aktualizaci firmwaru jsou k dispozici na této stránce s nejčastějšími dotazy.

Těm, kteří nemohou firmware aktualizovat ihned, výrobce doporučuje zakázat internetový přístup k administrátorskému rozhraní.

Tchajwanský CERT ve včerejším příspěvku také informoval veřejnost o chybě CVE-2024-3912, což je kritická (9.8) zranitelnost umožňující vzdáleným neautentifikovaným útočníkům spustit na zařízení systémové příkazy.

Chyba se týká více modelů routerů ASUS, ale ne všechny dostanou bezpečnostní aktualizace, protože dosáhly konce své životnosti (EoL).

Několik chyb v VMware vCenter Server umožňuje vzdálené spuštění kódu

Společnost VMware vydala kritické bezpečnostní upozornění VMSA-2024-0012, které se zabývá několika zranitelnostmi ve VMware vCenter Serveru.

V případě zneužití mohou tyto zranitelnosti umožnit útočníkům vzdálené spuštění kódu na postižených systémech.

Nejzávažnějším z těchto zranitelností byly přiřazeny CVE-2024-37079, CVE-2024-37080 a CVE-2024-37081.

Zranitelnosti typu Heap-Overflow (CVE-2024-37079, CVE-2024-37080) existují při implementaci protokolu DCERPC v rámci vCenter Serveru. Tyto zranitelnosti byly ohodnoceny maximálním skóre CVSSv3 9,8, což znamená kritickou závažnost.

Útočník se síťovým přístupem k serveru vCenter Server může tyto zranitelnosti zneužít odesláním speciálně vytvořených síťových paketů, což může vést ke vzdálenému spuštění kódu.

Zranitelnost s místním zvýšením oprávnění (CVE-2024-37081) je způsobena chybnou konfigurací sudo v serveru vCenter Server, která umožňuje autentizovanému lokálnímu uživateli s neadministrátorskými právy povýšit svá práva na práva roota. Zranitelnost získala skóre CVSSv3 7,8.

Záplaty jsou vydány v posledních aktualizaci.

Kryptoburza Kraken přišla o 3 miliony dolarů pomocí Zero-Day zranitelnosti

Kryptoburza Kraken odhalila, že nejmenovaný bezpečnostní výzkumník zneužil „kritickou“ chybu v její platformě a odcizil aktiva v hodnotě 3 milionů dolarů.

Podrobnosti o incidentu sdělil bezpečnostní ředitel společnosti Kraken Nick Percoco na platformě X s tím, že od výzkumníka obdržel upozornění na chybu, která mu „umožnila uměle nafouknout zůstatek“.

Během několika minut po obdržení upozornění společnost uvedla, že identifikovala bezpečnostní problém, který v podstatě umožňoval útočníkovi „iniciovat vklad a vybrat prostředky na svůj účet, aniž by vklad dokončil“.

Společnost Kraken sice zdůraznila, že v důsledku tohoto problému nebyla ohrožena žádná aktiva klientů. Problém byl vyřešen během 47 minut, uvedla společnost.